Wirksame Abwehr geheimer Handy-Botschaften

Forschungsprojekt liefert effizienten Lösungsansatz

|

Terror: Versteckte Handy-Botschaften abwehren (Foto: pixelio.de) |

St. Pölten (pte024/11.03.2008/12:29) Das Forschungsprojekt StegIT an der Fachhochschule St. Pölten http://www.fh-stpoelten.ac.at hat aufgezeigt, wie die Übermittlung geheimer Nachrichten in Audio- und Bilddateien verhindert werden kann. Eine gezielte Veränderung von Datenpaketen unterbindet bestimmte verborgene Botschaften, ohne dabei die normale Sprach- oder Bildübertragung zu stören. Damit wird es möglich, verdeckten Informationstransfer via Handy oder VoIP zu erschweren.

Verschleierte Botschaften in Audio- oder Bilddateien, die sogenannte Steganografie, kommen etwa in der Wirtschaftsspionage oder bei Terrororganisationen, darunter die Al-Kaida, zum Einsatz. "Digitalisierte Audio- und Videodateien enthalten ein sogenanntes Rauschen. Dieses Rauschen bietet genügend Platz für die unauffällige Einbettung geheimer Botschaften", erklärt Ernst Piller, Leiter wissenschaftlicher Arbeiten am Studiengang IT Security der FH St. Pölten. Das einfachste Verfahren dazu ist die LSB-Methode (Least Significant Bit), bei der eine Nachricht in den niederwertigsten Bits einzelner Werte versteckt wird. "Zu LSB gibt es Angriffsmethoden zum Download im Internet", betont Piller gegenüber pressetext deren praktische Bedeutung. Andere Steganografiemethoden seien sowohl in Durchführung als auch Abwehr komplexer.

Am Beispiel der LSB-Methode ist das Projekt StegIT über die reine Machbarkeitsstudie hinaus gegangen. "Wir haben ein Verfahren komplett ausgearbeitet", meint Piller. Durch eine prophylaktische Datenveränderung wird die LSB-Methode dabei vollständig abgewehrt. Mithilfe von Zufallszahlengeneratoren und mathematischen Operationen wird bei Übertragungen ein unhörbares Rauschen hinzugefügt. Dadurch ist eine etwaige versteckte Botschaft nicht mehr dechiffrierbar. Ein wesentlicher Vorteil dieses Ansatzes ist, dass geheime Nachrichten zur Abwehr nicht erst aufwändig nachgewiesen werden müssen.

Die Datentransformation übernimmt dabei eine Hardware, zu der ein Prototyp entwickelt wurde. Sie könnte beim Mobilfunk - oder Internetserviceprovider zum Einsatz kommen. Dabei würden die eigentlichen Informationsinhalte von Übertragungen nicht gesichtet oder abgehört. Damit ist der Datenschutz gewährleistet. Die Frage der Datenechtheit ist komplexer, wie Piller bestätigt. Obwohl nur Veränderungen vorgenommen werden, die an der Technik - etwa Aufnahmemikrofonen - liegen könnten, bleibt juristisch die Frage, ob derartige Änderungen nachträglich zulässig seien. Piller hält eine Mitgenehmigung bei Abhöranordnungen für einen möglichen ersten Schritt.

Im Rahmen des Forschungsprojekts StegIT haben Mitarbeiter der FH St. Pölten gemeinsam mit dem Bundesministerium für Landesverteidigung und dem Bundeskriminalamt an Methoden zur Abwehr steganografischer Angriffe gearbeitet. In einem Folgeprojekt sollen zusätzliche Abwehrverfahren sowie ein gegen vielfälftige stenografische Angriffe robuster Prototyp entwickelt werden.

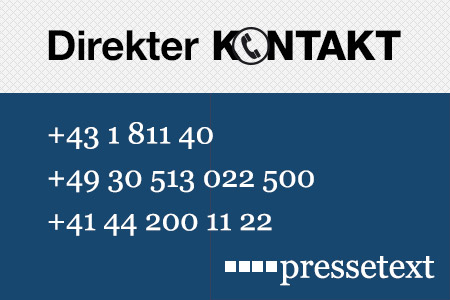

(Ende)| Aussender: | pressetext.austria |

| Ansprechpartner: | Thomas Pichler |

| Tel.: | +43-1-81140-303 |

| E-Mail: | pichler@pressetext.com |