Große Cross-Site-Scripting-Lücke bei Google entdeckt

Internet Explorer für Angriffsmöglichkeit mitverantwortlich

|

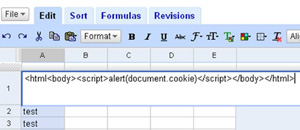

Skriptaufruf im Google-Spreadsheet (Foto: xs-sniper.com) |

Scottsdale/Duisburg (pte034/15.04.2008/12:26) Eine XSS-Sicherheitslücke (Cross-Site-Scripting), mit der über Google Spreadsheets die gesamte google.com-Domain exponiert werden kann, hat der Sicherheitsexperte Bill Rios entdeckt. Damit wäre ein Zugriff auf sämtliche genutzten Google-Services eines Anwenders möglich, berichtet Rios in seinem Blog http://xs-sniper.com . Die umfassende Gültigkeit von Google-Cookies und die Art, wie der Internet Explorer Content unterschiedlichen Typs darstellt, haben den Angriff ermöglicht. Die Information wurde nach Behebung der Lücke seitens Googles veröffentlicht.

Mittels der einen XSS-Lücke auf http://spreadsheets.google.com hätte er einem User massiv schaden können, berichtet Rios. Das liege daran, dass ein von Google abgelegtes User-Cookie für alle Sub-Domains gültig ist, so Rios. Wenn ein Hacker eine XSS-Lücke in irgendeiner der Sub-Domains findet, könne er die Sitzung eines Nutzers kapern und dann auf alle Services von Google zugreifen, als wäre er dieser Anwender. "Das ist ein sehr hohes Risiko für Anwender, da ein anderer User das nutzen kann, um vertrauliche Informationen zu erlangen", bewertet Luis Corrons, Technischer Direktor der PandaLabs von Panda Security http://www.pandasecurity.com die Lücke gegenüber pressetext. So sei es etwa möglich, auf alle E-Mails zuzugreifen und darin gefundene Daten wie Adressen oder Kontonummern zu verwerten.

Den Angriff auf Google Spreadsheets habe in diesem Fall der Internet Explorer (IE) ermöglicht. In einem bestimmten Format gespeicherte Spreadsheets werden dem Browser gegenüber durch den sogenannten "content-type"-Header eigentlich als einfacher Text identifiziert und sollten auch so dargestellt werden. Ist am Anfang der Datei aber HTML-Code eingebaut, verarbeitet der IE die Datei als HTML. Durch dieses sogenannte "Content-Type-Sniffing" konnte Rios ein eingebautes Skript ausführen. Google versuche zwar, vor derartigen Manipulationen zu schützen, berichtet Rios, diese hätten aber bei seinem Spreadsheets-Angriff versagt.

Auch PandaLabs sieht den IE mitverantwortlich für die Lücke. " In diesem Fall können nicht alle Browser genutzt werden", meint Corrons. Unter bestimmten Umständen wird der Content-Type-Header von Dateien aber auch bei Firefox, Opera oder Safari ignoriert, wie eine Analyse des Sicherheitsexperten Blake Frantz von Leviathan Security http://www.leviathansecurity.com zeigt. Allerdings ist der IE der größte Sünder im Bereich Content-Type-Sniffing. Entwickler sollten sich dieser Tatsache und der Nuancen des Umgangs von Browsern mit diesen Headern bewusst sein, damit ihre Web-Anwendungen nicht gegenüber XSS-Angriffen verwundbar werden, warnt Rios im Blog-Eintrag.

Die vorgestellte Sicherheitslücke in Google Spreadsheets ist allerdings laut den Experten kein Grund zur Sorge mehr. Google bestätigt gegenüber pressetext, dass die Lücke bereits geschlossen ist, auch . Dennoch warnt Panda aus gegebenem Anlass vor dem Versand vertraulicher Informationen in E-Mails. "E-Mails können abgefangen werden, wie wir in diesem Fall sehen, und kein Produkt kann davon 100-prozentig sicher sein", betont Corrons.

(Ende)| Aussender: | pressetext.deutschland |

| Ansprechpartner: | Thomas Pichler |

| Tel.: | +43-1-81140-303 |

| E-Mail: | pichler@pressetext.com |